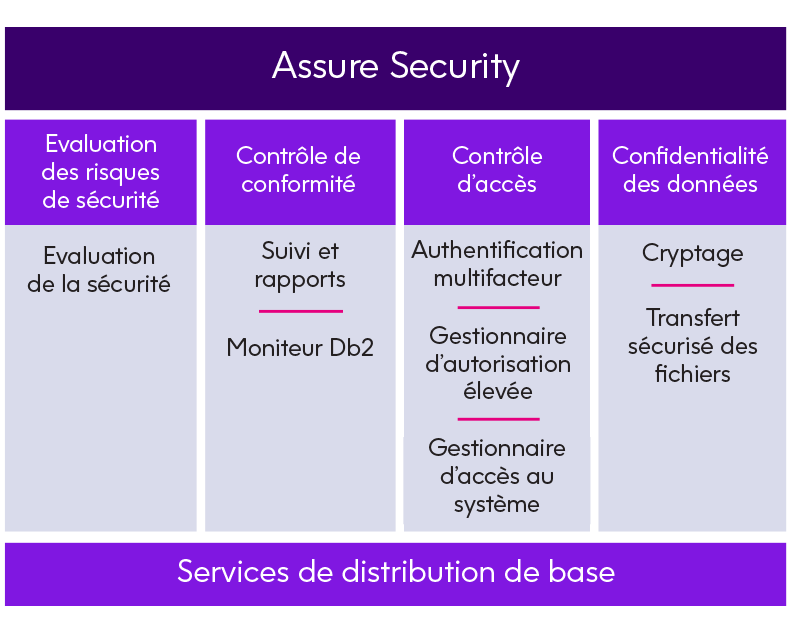

Assure Security

Conformez-vous aux réglementations sur la cybersécurité et renforcez la sécurité de vos serveurs IBM i.

Demander une évaluation gratuite des risques

Assure Compliance Monitoring est le nom d’une combinaison de modules d’Assure Security. Ensemble, ils permettent d’identifier rapidement les problèmes de sécurité et de conformité en générant des alertes et des rapports sur l’activité du système IBM i, les modifications des bases de données et les consultations des données Db2. Assure Compliance Monitoring inclut deux fonctionnalités qui sont également disponibles séparément.

Assure Monitoring and Reporting extrait de manière fluide les informations du journal IBM i pour générer des alertes et des rapports sur les incidents de sécurité et les écarts de conformité. Les fonctionnalités de contrôle du système et de la base de données sont disponibles séparément ou conjointement. Vous pouvez également envoyer les données directement à votre solution SIEM pour permettre d’intégrer le contrôle de la sécurité de l’IBM i aux côtés des autres plateformes de l’entreprise.

Assure Db2 Data Monitor est une solution unique et innovante qui contrôle et peut bloquer les consultations de données Db2 hautement confidentielles.

Assure Access Control regroupe trois modules d’Assure Security liés au contrôle des accès aux systèmes IBM i et à leurs données. Des licences permettent d’acquérir chacun d’entre eux séparément.

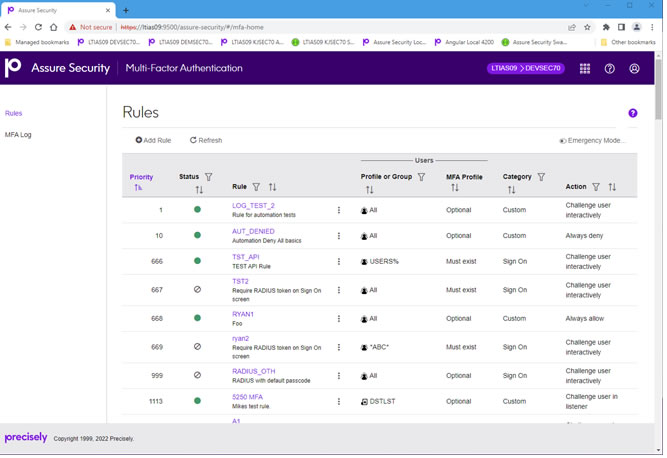

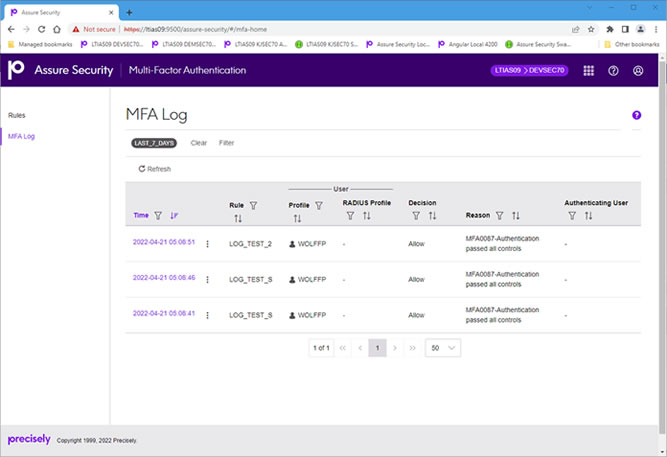

Le produit Assure Multi-Factor Authentication renforce la sécurité de login des utilisateurs configurés. Certifiée pour RSA SecurID, il prend également en charge les serveurs RADIUS et un module d’authentification fourni par Precisely.

Assure Elevated Authority Manager octroie automatiquement des niveaux supérieurs d’autorité utilisateur en fonction des besoins et de manière limitée dans le temps, tout en contrôlant étroitement les actions des profils bénéficiant de cette élévation. Des règles définissent le contexte dans lequel l’autorité peut être octroyée, ainsi que la méthode d’élévation à utiliser.

Assure System Access Manager assure un contrôle de tous les points d’entrée des systèmes IBM i, y compris les protocoles réseau, les ports de communication, les protocoles de base de données et les lignes de commande. Des règles granulaires régissent les accès sur la base des paramètres des profils utilisateur, de l’heure et de la date, de l’adresse IP, etc.

Assure Data Privacy protège les données des accès non autorisés par le chiffrement, l’utilisation de jetons et le masquage. Ses modules Assure Encryption et Assure Secure File Transfer sont également disponibles séparément.

Assure Encryption protège les données du système à l’aide du seul mode de chiffrement AES certifié par le NIST pour IBM i. Cette fonction intègre également un masquage des données et un audit des accès.

La fonction de gestion des clés de chiffrement prend en charge la solution Alliance Key Manager de Townsend Security (conforme FIPS 140-2) et d’autres gestionnaires de clé conformes OASIS KMIP. Des fonctionnalités complètes d’utilisation de jetons permettent de remplacer de manière temporaire ou définitive les données sensibles.

Assure Secure File Transfer protège les données échangées entre des réseaux et automatise les transferts. Les fichiers sont chiffrés pour le transfert à l’aide de protocoles courants comme Secure Shell (SSH SFTP) ou Secure FTP (SSL FTPS). Un chiffrement PGP est disponible en option pour protéger les données à la source et à la destination.

Les cyberattaques se multiplient, et des évaluations régulières du risque de sécurité sont ainsi indissociables d’un programme de sécurité informatique complet. De plus, de nombreuses réglementations de conformité, comme PCI DSS et HIPPA, imposent des évaluations annuelles des risques informatiques. Malheureusement, tous les auditeurs de sécurité ne comprennent pas les fonctionnalités de sécurité spécifiques de l’IBM i, et tous les administrateurs IBM i ne disposent pas des connaissances ou du temps nécessaires à l’exécution d’évaluations de sécurité régulières et exhaustives.

Pour aider les entreprises à appréhender en amont les risques de sécurité auquel l’IBM i est soumis, Assure Security Risk Assessment est inclus avec Assure Security et ses multiples modules. Cette solution examine de façon minutieuse plus d’une dizaine de catégories de valeurs de sécurité, génère des rapports de résultats et propose des recommandations pour corriger les vulnérabilités détectées. Un résumé global est fourni à l’intention des responsables.

L’équipe Precisely Global Services propose également des services d’évaluation des risques de sécurité et saura vous indiquer les mesures à prendre.

Avantages